Tutti sappiamo che i diversi tipi di tecniche di crittografia dei dati sono ampiamente utilizzati per garantire comunicazioni sicure su Internet. I protocolli sicuri – come TLS (Transport Layer Security) e il suo predecessore, SSL (Secure Sockets Layer); HTTPS; e le chiavi private e pubbliche – sono tutti strumenti il cui scopo è proteggere gli utenti dalle minacce e dal traffico dannoso, garantendo la privacy, l’autenticazione e l’integrità dei dati. In effetti, la crittografia è importante perché protegge il traffico che scorre attraverso una rete da ispezioni non autorizzate.

Fondamentalmente, la crittografia dei dati sulle comunicazioni di rete tra due endpoint offre tre vantaggi principali:

- Protezione del contenuto trasferito

- Aumento della fiducia nell’identità delle parti associate alle informazioni.

- Maggiore fiducia nell’integrità delle informazioni durante il trasporto.

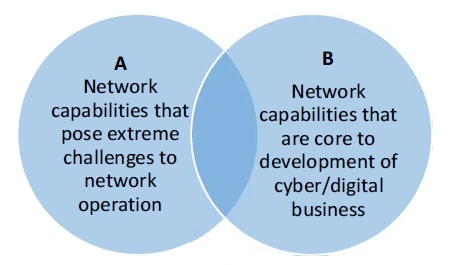

Paradossalmente, il traffico crittografato può limitare la capacità dei sistemi di gestione della rete, di antifrode, di sicurezza informatica e di monitoraggio normativo di gestire i dati e le comunicazioni che fluiscono attraverso la rete. Ciò accade perché i pacchetti nascosti dalla crittografia potrebbero non essere adeguatamente riconosciuti e filtrati dall’operatore di rete per proteggere l’utente finale, riducendo la capacità dei firewall e di altri sistemi di gestione della rete di rimuovere il traffico dannoso. In particolare, la crittografia può avere un impatto negativo su terzi che non hanno accesso alle chiavi di crittografia e, quindi, non hanno accesso ai contenuti anche quando hanno responsabilità operative o legali che lo richiedono. In altre parole, la crittografia rende i contenuti oscuri o impenetrabili a chiunque non abbia la chiave. Estendendo l’ipotesi precedente, possiamo dire che l’uso pervasivo della crittografia dei dati su Internet dà la possibilità agli elementi peggiori della società e del comportamento umano di agire indisturbati e inosservati, dato che le reti fidate non sono in grado di proteggere gli utenti. L’uso esteso della crittografia end-to-end ha messo in evidenza quella che nell’ambiente delle telecomunicazioni è nota come la sfida del “Going Dark”, in cui un utente autorizzato non ha la capacità tecnica o pratica di accedere ai dati. Rispetto alla Figura 1, l’intersezione tra l’elemento A (che rappresenta le funzionalità di rete che, quando il contenuto e le intestazioni sono crittografate, pongono sfide estreme al funzionamento della rete) e l’elemento B (che rappresenta le funzionalità di rete che sono fondamentali per lo sviluppo del business cibernetico/digitale) dovrebbe essere ridotta al minimo, cercando infine di eliminare A.

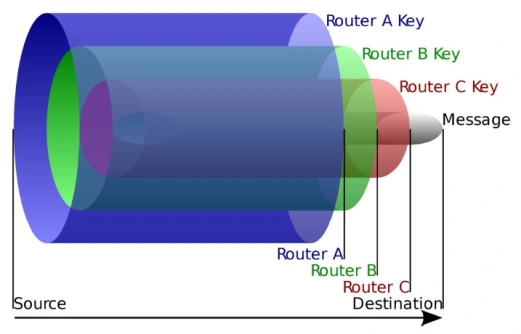

Questa situazione è aggravata dall’offuscamento del livello (una rappresentazione è mostrata nella Figura 2), una tecnica di trasmissione dei dati in cui i pacchetti Ethernet vengono rielaborati, come accade nella maggior parte dei protocolli di tunneling. Per quanto riguarda il protocollo Internet (IP), significa che un pacchetto IP (il pacchetto interno) viene inserito in un altro pacchetto IP (il pacchetto esterno). Tutte le funzionalità di rete vengono eseguite sul pacchetto esterno, mentre il pacchetto interno (crittografato dalla maggior parte dei protocolli di tunneling) viene trasportato in modo trasparente attraverso la rete. Il progetto Tor si basa su questo meccanismo di stratificazione all’interno degli strati e viene spesso definito “onion routing”.

Rapporto di gruppo sull’integrazione del traffico criptato

L’ETSI, l’ente senza scopo di lucro che rilascia standard applicabili a livello globale per sistemi, applicazioni e servizi basati sulle tecnologie dell’informazione e della comunicazione (TIC) e distribuiti in tutti i settori dell’industria e della società, ha appena pubblicato il primo Group Report sull’integrazione del traffico criptato (ETI), per proteggere gli utenti finali da attacchi dannosi. “La sicurezza informatica dovrebbe essere offerta a tutti allo stesso modo, senza alcun trattamento preferenziale”, ha dichiarato Scott Cadzow, vicepresidente dell’ETSI Industry Standard Group on Encrypted Traffic Integration (ISG ETI). “Ogni utente di qualsiasi rete, che si connette a qualsiasi servizio, deve essenzialmente richiedere alle reti di fornire protezione. I fornitori di servizi sono obbligati a proteggere l’utente, sia esso un individuo o un’azienda”.

ISG ETI fornisce essenzialmente un insieme di funzionalità standardizzate che consentono di dimostrare l’integrità di una serie di connessioni dati, comprese l’autenticazione e l’autorizzazione alle reti e ai servizi richiesti. E poi lavorano a fianco degli operatori di regolamentazione per assicurarsi che Internet e i suoi servizi funzionino correttamente, garantendo che le operazioni e le aspettative degli utenti siano soddisfatte. “Quello che stiamo cercando di fare è fornire strumenti migliori che permettano agli utenti di raggiungere un livello di fiducia maggiore, in modo da migliorare naturalmente la fiducia nelle reti”, ha dichiarato Cadzow. “Questo richiede cambiamenti molto piccoli non nella tecnologia, ma nel modo in cui si implementa la tecnologia, nel modo in cui la si presenta agli utenti finali. Quindi l’intero processo è in parte procedurale e in parte tecnico, ma in gran parte si tratta di una buona educazione, di far capire alle persone le reti e i servizi che stanno utilizzando”.

L’ISG ETI vuole che le persone possano utilizzare le reti con fiducia, sapendo che se qualcosa va storto sono protette. Il gruppo sta trovando il modo di prendere i dati dalla rete per dare agli utenti un servizio migliore, comprendendo la sicurezza che le reti offrono. ISG ETI afferma che, come i nostri genitori ci hanno incoraggiato a non parlare con gli sconosciuti, il gruppo vuole incoraggiare allo stesso modo le persone che utilizzano Internet. Come dice Cadzow, negli ultimi anni il gruppo ha dedicato molto tempo a incoraggiare gli utenti a non cliccare su link ed e-mail casuali, a non aprire e-mail che normalmente non provengono da mittenti affidabili e così via. La soluzione non può essere fornita interamente a livello di software. Come afferma Cadzow, la soluzione sarà una combinazione di hardware e software, ma richiederà anche procedure per garantire che gli operatori di rete siano in grado di assistere le forze dell’ordine, che possono perseguire coloro che hanno sfruttato intenzionalmente e in modo fraudolento altri utenti. L’intento di questa prima parte del lavoro è quello di identificare i problemi derivanti dalla diffusione del traffico criptato nelle reti di comunicazione. Come già detto, l’uso pervasivo della crittografia mette a rischio le reti e gli utenti, pur offrendo promesse di sicurezza. Con questo rapporto, l’ISG ETI identifica l’impatto del traffico criptato sulle parti interessate, consentendo tutti gli attributi positivi della crittografia pervasiva e permettendo al contempo il funzionamento delle reti. “Abbiamo già pianificato la fase successiva della nostra ricerca, che consiste nello sviluppo di una serie di requisiti per l’uso della crittografia, offrendo un equilibrio che consenta il funzionamento della rete e al contempo dia all’utente una garanzia di riservatezza”, ha dichiarato Cadzow. “L’analisi dei requisiti dovrebbe essere pronta entro la fine del 2021”.